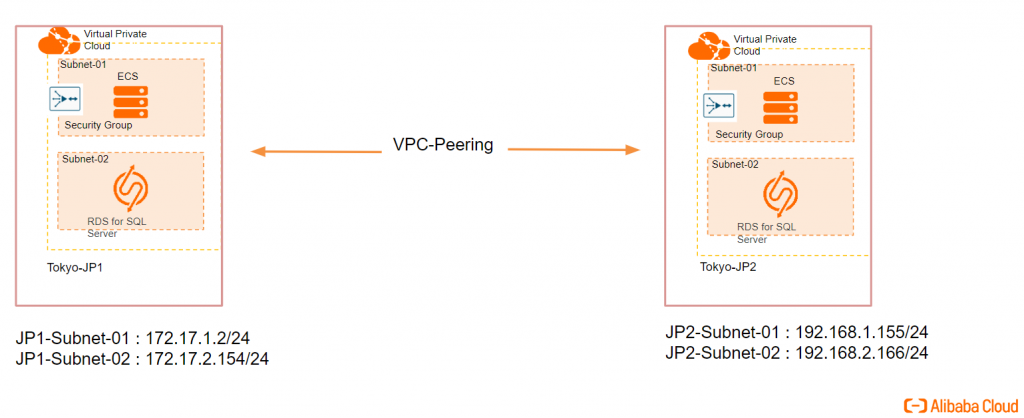

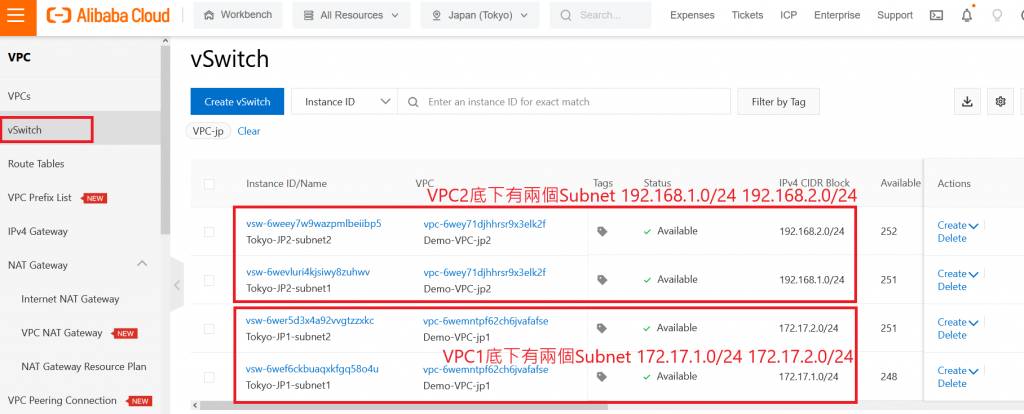

今天的文章會介紹阿里雲在同個地域(Region)中,不同的專有網路(Virtual Private Cloud;VPC)底下可用區(Ability Zone;AZ)相互連接;VPC是雲上私有網路,藉由VPC可以建構出自己專有網路,例如可以劃分出IP Subnet範圍 192.168.0.0/16、172.16.0.0/12、10.0.0.0/8等三種;設定路由表規劃出特定路徑。

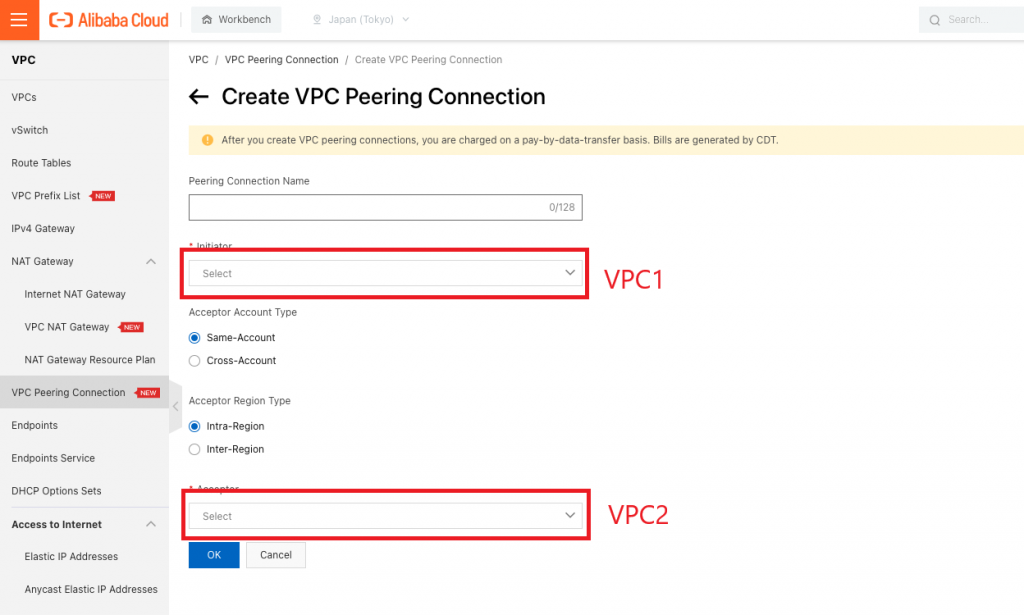

在自己定義的專有網路中使用阿里雲資源如雲服務器(Elastic Compute Service;ECS)、雲資料庫(Relational Database Service;RDS)、負載平衡(Server Load Balancer;SLB)等等,可架構出一般公司行號常用的服務,如WEB入口網站、資料庫。不同部門之間可以跨越地理的物理區域限制(相同Region下)並可藉由VPC下的Subnet劃分出不同網段去運用,除了確保部門之間資料獨立性外,又可藉由不同AZ之間做資料的災難備援;另外還可使用VPC-Peering讓不同VPC下的Subnet憑藉路由表相互連接,現在要介紹如何建構出VPC-Peering。

專有網路是您基於阿里雲創建的自定義私有網路,不同的專有網路之間邏輯上徹底隔離。您可以在自己創建的專有網路內創建和管理雲資源

是組成專有網路VPC的基礎網路模組,用來連接不同的雲資源,也是我們們常稱呼的subnet

網路封包決定要如何送往外部網路而到達目的地的過程,(host到host之間的傳輸路徑),這個過程稱為路由

不同的AZ代表在不同的資料中心,可以分散物理上的災難風險,譬如斷電、地震損害等等,分散在兩地的位置又不會太過於遙遠,可以互相連接進行傳輸資料或是危急時可以災難備援

這邊提醒一下同一個Region預設可以建立10個VPC,並可建立自己專有網路,不會相互干擾

同個Region下沒有頻寬的限制跟費用產生,但跨Region VPC-Peering需選擇傳輸的頻寬跟資料傳輸費

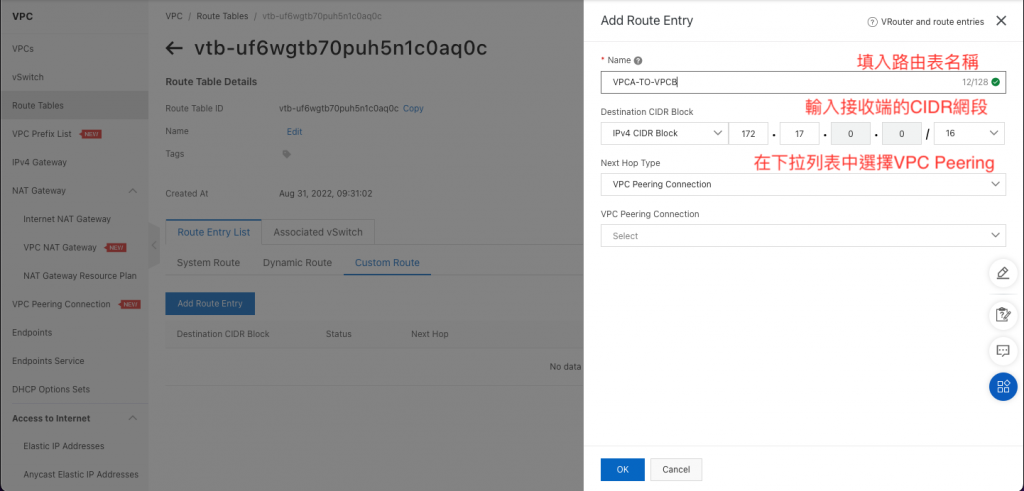

6.VPC對等連接創建完成後,需要在VPC對等連接的接收及發起兩端添加指向對端的路由以管理流量。

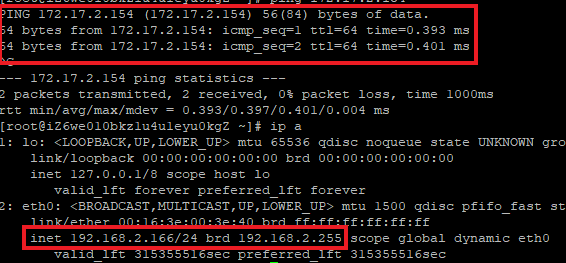

7.測試由VPC2底下的主機192.168.2.166 Ping VPC1底下的主機172.17.2.154,不同VPC網路可以相互連接;這時ECS也可以藉由Security Group(安全組)設定,讓那些Subnet可以進入該VM主機,確保安全

以筆者經歷過IDC機房的經驗,建立不同的Subnet,往往要花費許多時間配合硬體Switch和線路規劃出相對合用的網路環境,而在雲端環境可以輕鬆搭建起來屬於自己的VPC;阿里雲也有另一個和VPC-Peering相似的服務雲企業網(Cloud Enterprise Network,CEN)同樣都可以同區域和跨區域進行Private Network兩點相連,差別在於CEN可以多個VPC進行路由連接,而非像VPC-Peering只能兩點連接,要是環境比較單純只要兩點相連建議還是使用VPC-Peering,價格也比CEN要優惠,分享給讀者參考看看。

連接VPC https://www.alibabacloud.com/help/en/express-connect/latest/connect-two-vpcs-under-the-same-alibaba-cloud-account

網路的規劃https://www.alibabacloud.com/help/en/virtual-private-cloud/latest/plan-networks

CEN介紹https://www.alibabacloud.com/help/en/cloud-enterprise-network/latest/what-is-cen